Jak ustaliliśmy już jakiś czas temu, bezpieczeństwo w sieci jest bardzo ważne, warto więc prześledzić każdy aspekt i każdą potencjalną dziurę. W zeszłym tygodniu poruszyliśmy temat aplikacji, które mają dostęp do waszych kont w social media. Jeszcze wcześniej najpopularniejszych metod wykradania danych, a teraz porozmawiamy o logowaniu, hasłach i zabezpieczeniach od tej właśnie strony.

Hasło

W teorii wszyscy wiemy, czym jest. To ciąg znaków, który musimy wpisać w następnym polu po loginie bądź adresie mailowym. Zazwyczaj powinien on mieć minimum 8 znaków i oprócz liter zawierać co najmniej jedną cyfrę. Często idziemy więc na łatwiznę i wymyślamy coś, co będziemy w stanie po prostu zapamiętać.

W praktyce hasło jest tym, co chroni nas i nasze konta przed dostępem niepowołanych osób.

Najlepsze hasła

W idealnym świecie hasło do każdego konta jest inne, generowane losowo. Składa się z minimum 12 znaków, liter małych i wielkich, cyfr oraz znaków specjalnych (@#$%^?). Takich haseł oczywiście nie zapamiętacie, chociaż są na to metody (1337 oraz wymyślanie rymowanek). Z pomocą wtedy przychodzą aplikacje, które będą przechowywać takie hasła wraz z adresami stron, na których je używacie. Dane są oczywiście zaszyfrowane, nawet pracownicy firmy nie są więc w stanie ich podejrzeć.

Możecie też sami wymyślać trudne hasła na podstawie ulubionych cytatów, czy tytułów piosenek, robiąc przykładowo: 1W4sDt,W&hNr. Jest to fraza If we all should die tonight, we will have no regrets, przerobiona na trudne hasło. I zamieniam na 1, zostawiam duże W, 4 to oczywiście A, następnie na przemian małe litery z wielkimi, przecinek, & zamiast podwójnego W i voila!

Oczywiście napisanie 1nnerp4rtysys7em nie byłoby zbyt mądrym pomysłem, bo sam 1337 (LEET) jest rozszyfrowywany w sekundy. Choć powyższa strona twierdzi, że rozszyfrowanie tego zajęłoby aż 6 milionów lat. To chyba magia nieistniejących słów.

Nie bójcie się w hasłach polskich liter oraz znaków, które wciskacie z shiftem na klawiaturze. Nawet dodanie na końcu znaku zapytania czy wykrzyknika sprawi, że złamanie go będzie minimalnie trudniejsze.

… i ich przechowywanie

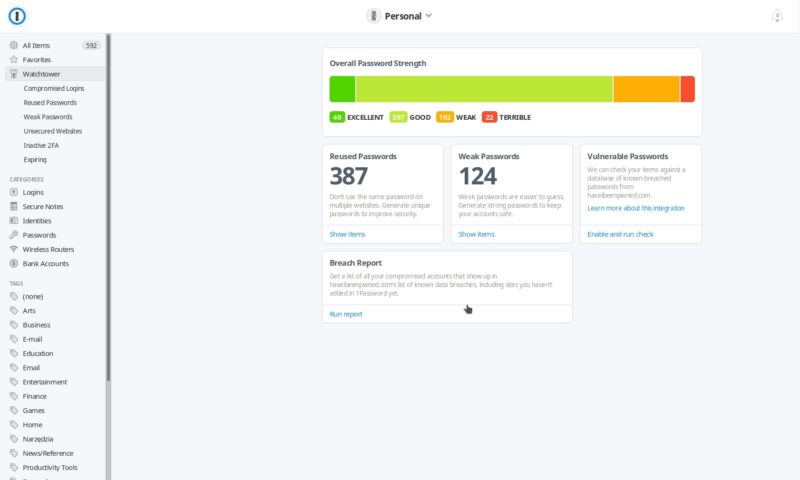

Wśród najpopularniejszych aplikacji na rynku służących przechowywaniu haseł są: 1Password oraz LastPass.

Możecie korzystać ze strony internetowej, jak i aplikacji na telefon (która uzupełni hasła za was na większości stron i tam, gdzie to potrzebne) czy rozszerzenia do przeglądarki. Można też oczywiście korzystać z zapamiętywania haseł dostępnego domyślnie w przeglądarkach – do odszyfrowania znajdujących się tam danych i tak będzie potrzebne główne hasło systemu lub autentykacja którąś alternatywną metodą.

Plusem takich aplikacji jest to, że w ogóle nie musicie pamiętać tych haseł, bo zazwyczaj to ona zaproponuje odpowiednio trudne hasło, od razu je zapisze i przy następnych odwiedzinach, zasugeruje użycie zapisanej kombinacji.

A co, jeśli nie lubię trudnych haseł?

Jeśli nie lubisz trudnych haseł i bardzo kochasz to jedno, ewentualnie trzy, które wpadły Ci do głowy jeszcze w podstawówce, upewnij się chociaż, że nie jest to słownikowy wyraz, a użyte w nim liczby to coś więcej niż twoja data urodzenia. To najczęściej spotykane błędy, które mogą was kosztować utratę danych i sprzętu. O ile typowy haker może nie dostać się do nich, o tyle dla kogoś z waszego środowiska będzie to dużo prostsze. Ile to razy w filmach i serialach łamano hasła, bo były one powiązane z ulubioną postacią z popkultury czy zwierzątkiem z dzieciństwa? Dziesiątki.

Jest jeszcze opcja, byście używali różnych kombinacji mail + hasło, czyli przykładowo, używajcie różnych adresów mailowych do kont, na których macie to samo hasło. Pamiętajcie też, żeby chociaż kontom Google, Facebook, Outlook i Apple dać trudniejsze i przede wszystkim unikatowe hasła.

Później zostaje jeszcze weryfikacja dwuetapowa, która nawet jeśli ktoś już złamie wasze super-trudne hasło, nie pozwoli do dostęp do konta czy urządzenia.

Jeśli szukacie motywacji, żeby poprawić jakość swoich haseł, tutaj sprawdzicie, czy wasz adres email znalazł się na jakiejś liście danych, które wyciekły lub je ukradziono. Znajdziecie tam informację, kiedy dany incydent nastąpił i jakiego typu dane ujrzały światło dzienne.

Weryfikacja dwuetapowa

Hasło to podstawowa kłódka, wisząca na bramie strzeżącej wasze dane. Dwuetapowa weryfikacja w takiej analogii, byłaby… goblinem z banku Gringotta, który oprócz klucza, potrzebował jeszcze przesunąć pazurem w konkretnym miejscu.

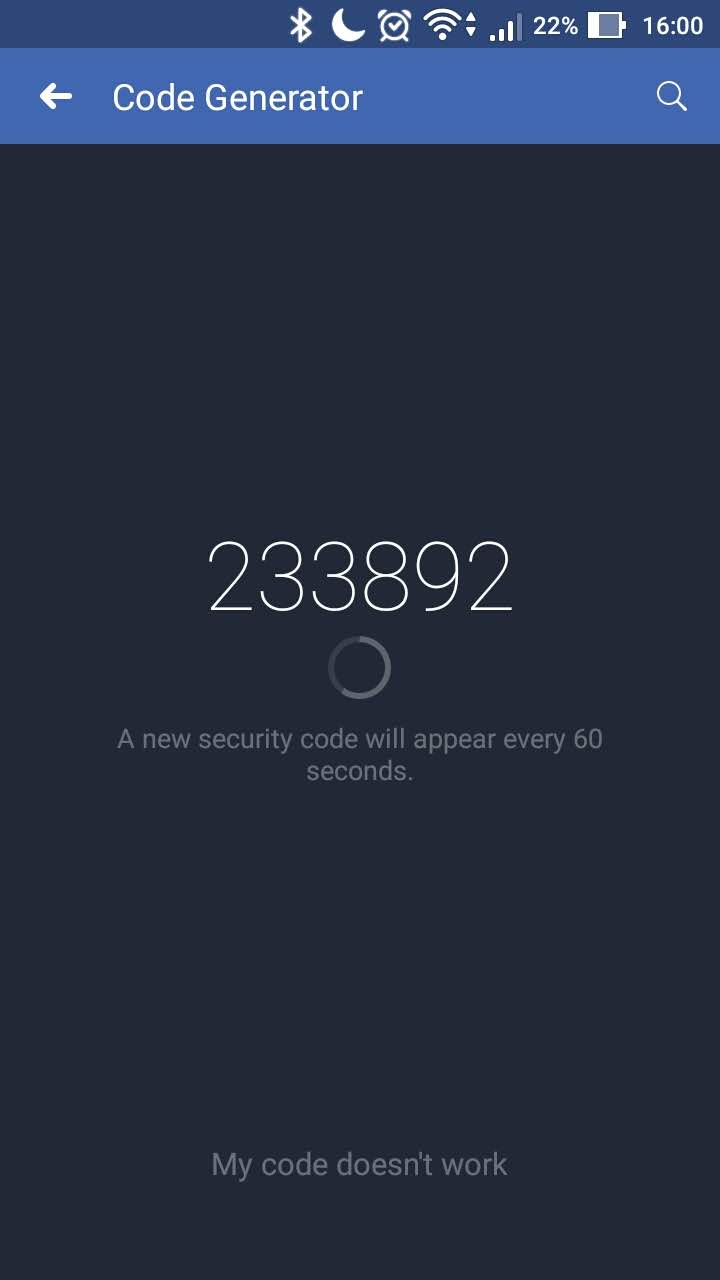

W świecie aplikacji mobilnych pazur goblina zastępuje nam kod przychodzący na mailu, powiadomienie na telefonie, SMS czy token wygenerowany w specjalnej aplikacji. Metod jest sporo.

Nawet więc jeśli ktoś odkryje wasze hasło w ten czy inny sposób, do zalogowania się dalej potrzebować będzie jeszcze coś jeszcze. Zazwyczaj kilkuznakowy kod o ograniczonej żywotności. Wraz z nim często dostaniecie też powiadomienie o tym, że ktoś próbuje się zalogować.

Kody o krótkiej żywotności

Jedną z metod dwuetapowej weryfikacji są kody, nazywane też tokenami, które mają ograniczoną żywotność. Na Facebooku taki kod ważny jest 60 sekund, a na Steamie 30. Większość tych, na które traficie, będzie ważna właśnie tyle.

Jeśli korzystacie z dwuetapowej weryfikacji w kilku aplikacjach, warto rozważyć rozwiązania, które będą zbierać te kody w jednym miejscu, jak na przykład Authy czy Microsoft Authenticator, które znajdziecie w Play Store i App Store.

Powiadomienia na urządzeniu

Jeśli logujecie się na komputerze czy tablecie do Facebooka czy Google, na telefonie wyskoczy wam powiadomienie zawierające lokalizację i pytanie, czy to wy. Kliknięcie wystarczy. Ten sposób jest zazwyczaj szybszy niż wejście w generator kodów Facebooka czy zatwierdzenie logowania w mailu od Google.

Maile, SMS-y i telefony

Podstawową metodą dwuetapowej weryfikacji jest mail, SMS czy połączenie telefoniczne z konkretnym kodem. Znajdziecie takie w Microsofcie czy Twitterze. Google, WhatsApp, EA, PayPal, a nawet niektóre systemy sklepów internetowych, również rozsyłają takie kody SMS-ami.

Bezpieczeństwo absolutne? Nie

Pamiętajcie, z większością zabezpieczeń jest tak, że nie oferują go w stu procentach. Z weryfikacją jest podobnie. Przyjmijmy, że ktoś ma dostęp do waszego telefonu. Jesteście tam już zalogowani do Google, Facebooka, Twittera czy konta Apple. Macie spiętą pocztę. Ktoś może odrzucić wasze logowanie, a wy straciliście jeszcze dostęp do narzędzi potwierdzających waszą tożsamość.

Jeśli w niepowołane ręce trafią wasze hasła z telefonem, wtedy naprawdę zaczynają się kłopoty. Zabezpieczacie telefon chociaż PIN-em? O tym, dlaczego PIN to wcale nie jest oznaka braku zaufania w związku, będziemy rozmawiać z wami następnym razem.

Ciekawostka: aplikacje takie jak 1Password czy Authy nie pozwalają nawet na zrobienie zrzutu ekranu.

A co, jeśli nie lubię weryfikacji dwuetapowej?

Znów. Jasne, weryfikacja dwuetapowa bywa uciążliwa i powolna. Nie wystarczy tylko wpisać hasło, musicie czekać na kod albo zainstalować specjalną aplikację (która do weryfikacji potrzebuje wasz numer telefonu). Większość metod wymaga właśnie maila (albo i jeszcze lepiej: dwóch) oraz numeru telefonu. Niektórzy bardzo nie chcą udostępniać takich danych, zostaje więc dopuszczenie do tego, by nikt nie dotarł do drugiego kroku dwuetapowej weryfikacji, czyli ustawienie bardzo dobrego hasła.

Pamiętajcie jednak, znów dla własnego bezpieczeństwa, chociaż w tych kluczowych serwisach, które potencjalnie dają dostęp do bardzo bardzo bardzo dużej liczby informacji o was i waszych znajomych, korzystać z dwuetapowej weryfikacji.

Ciemna strona dwuetapowej weryfikacji

Jeśli należycie do grupy ludzi, która notorycznie gubi telefony, formatuje je lub psuje, wtedy faktycznie często możecie napotkać na problemy. Co w momencie, gdy nie macie swojego telefonu albo ustawionej aplikacji generującej tokeny? Co jeśli ma przyjść SMS z kodem, a wy macie problem z zasięgiem? To raczej skrajne przypadki, ale warto mieć je na uwadze.

W niektórych aplikacjach dobrze jest pamiętać, by wyłączyć dwuetapową weryfikację przed zmianą telefonu, byście nie napotkali problemów w trakcie zmiany urządzenia.

Tutaj pomóc może posiadanie YubiKey, o którym opowiemy Wam więcej niedługo.

Metod łamania haseł jest kilkanaście, niektóre hasła będą dobre przy większości przypadków, a polegną przy tym, gdy po drugiej stronie usiądzie ktoś, kto nas zna i będzie chciał nam zrobić psikusa. Pamiętajcie, by nigdy nie notować haseł na papierze, szczególnie w zeszycie, który nosicie w torebce czy zostawiacie przy biurku w pracy. Starajcie się podejść do nich kreatywniej, jeśli już chcecie mieć swoje własne, a nie takie generowane.

Bezpieczeństwo w pigułce

Hasła wygenerujecie sobie na przykład na stronie LastPassa. Tutaj zobaczycie, czy wasze konto znalazło się kiedyś na liście ukradzionych danych. Do autentykacji skorzystać możecie z Microsoft Authenticator (Android / iOS) lub Authy (Android / iOS). Swoje super-trudne hasła możecie przechowywać używając 1Password (Android / iOS) lub LastPassa (Android / iOS). Jeśli chcecie przechowywać supertrudne hasła, ale boicie się o to, by leżały one (zaszyfrowane) u kogoś na serwerze czy w chmurze, możecie skorzystać z Enpassa (Android / iOS), który plik z hasłami (zaszyfrowany) zapisze tam, gdzie wy tego chcecie. Czy to będzie Dropbox, czy Google Drive czy jeszcze coś innego – zależy od was.

Większosć z wymienionych aplikacji znajdziecie też jako dodatki do przeglądarek.

Nie bójcie się trudnych haseł, nie bójcie się dwuetapowej weryfikacji. Jasne, trochę to utrudni wam życie, ale też zabezpieczy je w razie wypadku.

W serii o bezpieczeństwie możecie jeszcze przeczytać o aplikacjach, którym pozwalamy na zbyt wiele i o tym, że PIN w telefonie to nie brak zaufania do partnera.