W poprzednim tygodniu Patrycja mówiła Wam, jak być bezpiecznym w sieci. O tym, że nie powinno się klikać w załączniki w mailach, które są dla nas podejrzanie. Albo jeszcze gorzej, w te brzmiące prawdziwie, o które jednak nie prosiliście.

Przynajmniej w mojej części internetu największą zmorą w kwestii bezpieczeństwa są aplikacje, które my i nasi znajomi autoryzujemy na Facebooku, Twitterze czy koncie Google.

Facebook i jego quizy

To chyba największa pułapka. Widzicie, że jakiś Wasz znajomy wziął udział w quizie „Jaką postacią z Gry o Tron jesteś?”. Jesteście fanami serii i podświadomie boicie się, że wypadnie Wam Ramsay, więc klikacie, żeby uspokoić sumienie. Odpowiadacie grzecznie na kilkanaście pytań i docieracie do ostatniej planszy. Jeśli chcesz poznać wynik, opublikuj go na swoim Facebooku.

Oczywiście, że jeśli wyszedł Ramsay, to nie opublikujecie, ale na ten moment jeszcze nie wiecie, a anulować publikację zawsze można. Autoryzujecie więc aplikację, nie patrząc zupełnie na uprawnienia, które wyświetlają się na liście i podglądacie, kto Wam wyszedł. Niezależnie od tego, czy wynik ujawnicie, czy nie, to już i tak popełniliście jeden z większych błędów – daliście aplikacji dostęp do swojego konta.

No dobrze, to nie tylko quizy

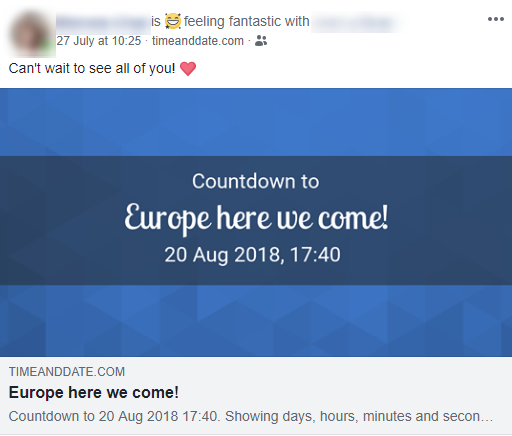

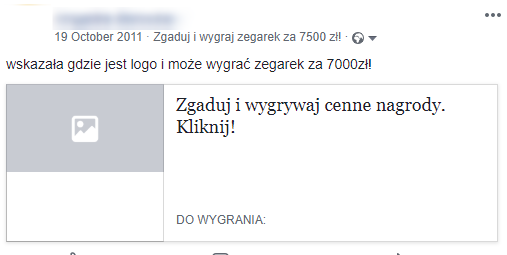

Czasem to będzie aplikacja, która wyświetli na przykład odliczanie do konkretnej daty, innym razem konkurs.

Nie zawsze będzie to oczywiście próba wyłudzenia Waszych danych czy uzyskania dostępu do Waszych znajomych, czy jeszcze, co gorsze, możliwość wysyłania wiadomości w Waszym imieniu. Trzeba jednak mieć się na baczności.

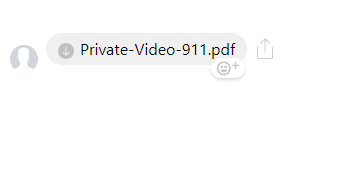

Pewnie nieraz widzieliście, że jakiś znajomy wysłał Wam wiadomość z załącznikiem. Taką jak poniżej. Oczywiście sygnałem, że coś jest nie-tak, powinien być fakt, że ktoś wysyła plik wideo w PDF-ie, ale no. Sporo ludzi na pewno kliknęło. Mnie się nigdy nie zdarzyło, więc nie wiem, co jest w środku, ale zakładam, że minimum jakiś wirus.

Oprócz takich wiadomości były też te, gdzie ktoś podszywając się pod naszego znajomego, prosił o drobny przelew, zaledwie na kilka złotych. Treść była dopasowana do stylu, w jakim pisaliśmy z daną osobą, więc bardzo trudno było dojść do tego, że to nie jest naprawdę… Więcej o takim przypadku przeczytacie na Niebezpieczniku.

Warto więc pilnować zarówno siebie, jak i znajomych, regularnie czyszcząc autoryzowane aplikacje, by się kiedyś nie naciąć.

Jak to sprawdzić?

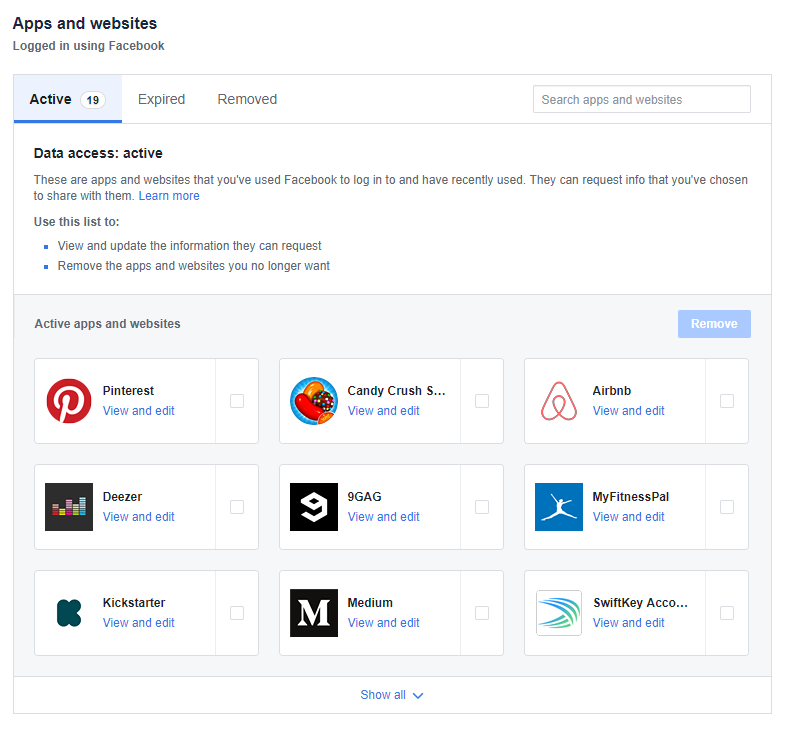

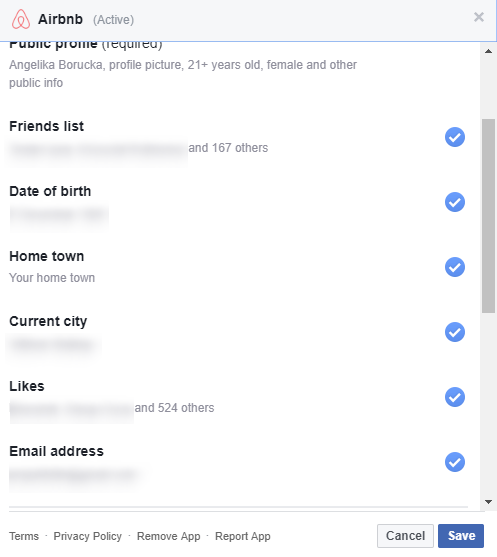

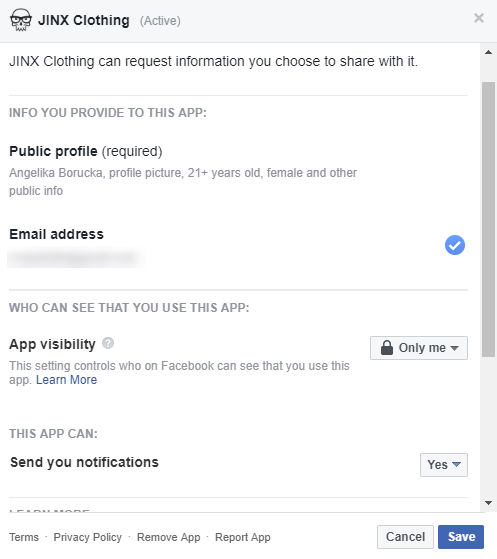

Na tej stronie znajdziecie autoryzowane aplikacje. Będą tu gry i te wszystkie strony, na których do logowania używasz właśnie Facebooka (wiecie, że to bezpieczniejsza forma logowania niż po prostu mail+hasło?). W łatwy i przejrzysty sposób możecie tutaj wyrzucić autoryzowane już aplikacje oraz przejrzeć, do jakich informacji i opcji mają one dostęp.

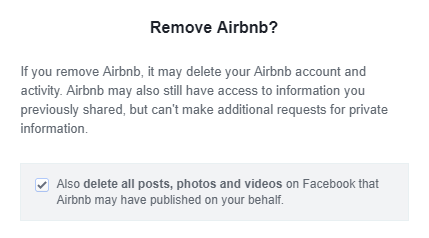

Zobaczcie przy okazji, jak wiele danych wymaga konto na Airbnb, a ile, dla porównania, sklep internetowy. Biorąc pod uwagę, że nie mam zamiaru korzystać z ich usług w najbliższym czasie, usunę autoryzację aplikacji. Zawsze będę mogła wrócić – zezwalając jej ponownie na dostęp.

Z ciekawostek: po usunięciu aplikacji, mamy możliwość usunięcia także wszystkich postów, które zostały z jej użyciem opublikowane.

W zakładce Expired znajdziecie aplikacje, z których nie korzystaliście od dłuższego czasu i przy najbliższym użyciu poproszą Was o zatwierdzenie nowych regulaminów lub opcji. Do tego czasu są one wyłączone, choć Wasze dane jeszcze nie zostały usunięte.

Twitter i dziwne aplikacje

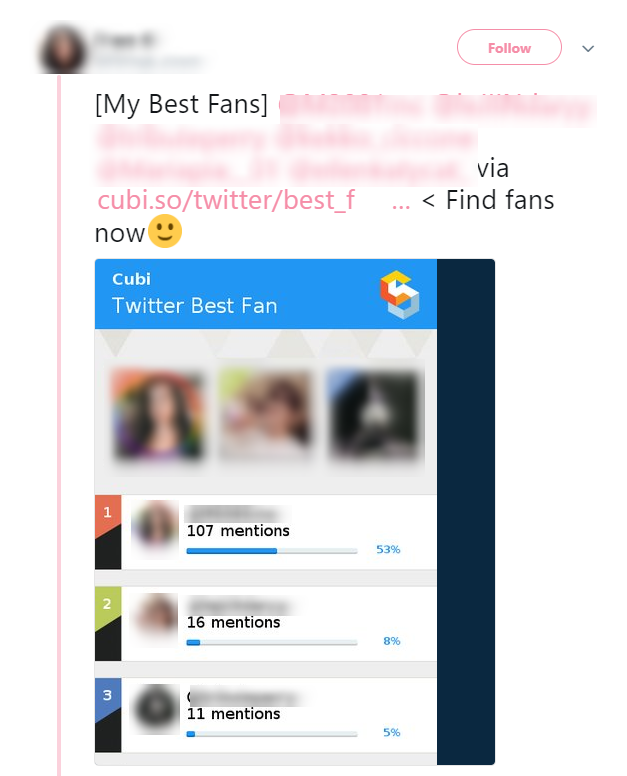

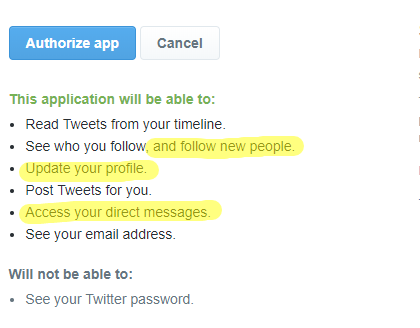

Najpopularniejszymi aplikacjami, którym pozwalamy dostęp do tweetów, są oczywiście te ze statystykami. Czy to będzie lista największych fanów, czy mashup Waszych tweetów z kimś innym, to nadal są aplikacje, którym pozwalamy wrzucać tweety w naszym imieniu.

I znów, część z nich nie będzie groźna i nie będzie wykorzystywać swoich możliwości do niecnych celów, jednak nie raz i nie dwa zdarzyło się już, że ktoś miał podmieniony skracacz do linków lub wrzucał spamowe tweety bez swojej wiedzy.

Podmieniony skracacz linków?

Wiecie, tak jak jest bit.ly czy t.co, tak są jeszcze inne serwisy, których zadaniem jest ograniczenie ilości użytych znaków lub po prostu podanie nam krótszego linka, który może będziemy w stanie zapamietać.

Scamowy skraczacz objawi się tym, że zamiast po prostu przekierować na stronę, wyświetli Wam ramkę, samą stronę przykryje rozmyciem, a za dostęp do oryginalnego linku, każe „zapłacić” tweetem. Lub kliknięciem follow czy autoryzowaniem aplikacji.

Sam właściciel konta tego nawet nie zauważy, bo nadal to będą tweety, które sam pisał. Dopiero ktoś, kto kliknie w link, będzie tym, w kogo scam uderzy. Część osób takie rzeczy od razu zgłasza, więcej niestety wciąż ignoruje. Ktoś po prostu zamknie stronę, ale są też tacy, którzy dołączą do łańcuszka i sami za chwilę zaczną rozsyłać podobnie skrócone linki.

Jak to sprawdzić?

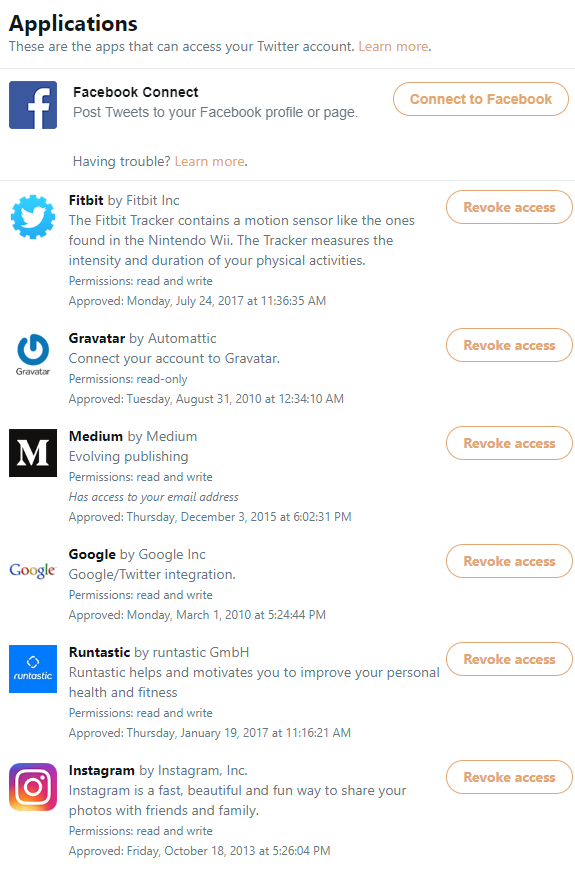

Często zaglądajcie na tę stronę. Podobnie jak w przypadku Facebooka, znajdziecie tu aplikacje, którym daliście dostęp do swojego konta. Pod jej opisem wyświetlona będzie informacja, co konkretnie aplikacja może robić.

Read-only oznacza, że jedynie ma ona dostęp do publicznych tweetów.

Read and write, czyli może postować w naszym imieniu. Zazwyczaj w tych „dobrych” aplikacjach wymaga to jeszcze kliknięcia z naszej strony lub wyrażenia zgody na publikowanie treści w konkretnych momentach. Czyli jak wrzucimy tekst na Medium czy ukończymy ćwiczenia z Runtasticiem.

Read, write, and direct messages, to już w zasadzie pełny dostęp do konta i do tych prywatnych, bardziej wrażliwych treści. Te uprawnienia powinny mieć tylko aplikacje, których używacie do zarządzania kontem Twitterowym, jak ulubiona aplikacja na telefonie czy Tweetdeck.

Pierwsze uprawnienie nie jest groźne – publiczny dostęp do Waszych tweetów ma każdy, kto ma internet. Z pozostałymi dwoma uważajcie. I pamiętajcie: oprócz usunięcia aplikacji, możecie ją również zgłosić.

Google – centrum zarządzania światem

Przesadzam? Trochę tak, trochę nie. Google to moja druga głowa, znacznie bardziej pojemna. Jestem wrośnięta w ten system maksymalnie, dlatego bezpieczeństwo tam jest dla mnie najważniejsze.

To przecież Gmail ma całą moją korespondencję, wydarzenia z Kalendarza czy zaszyfrowane hasła do wszystkich aplikacji i stron, których używam. To Google napędza mój telefon, a Chrome jest jedyną przeglądarką, z której korzystam.

Nie jestem w tym z pewnością jedyna, więc bezpieczeństwo Waszego konta Google powinno mieć bardzo, bardzo, bardzo, bardzo, baaaaaardzo wysoki priorytet. Podobnie oczywiście z kontem Apple czy Microsoftu.

Pomijając już fakt, że tu naprawdę powinniście korzystać z dwuetapowej weryfikacji (o której opowiemy następnym razem), to warto też zobaczyć, co i jakim zakresie ma dostęp do Waszego konta.

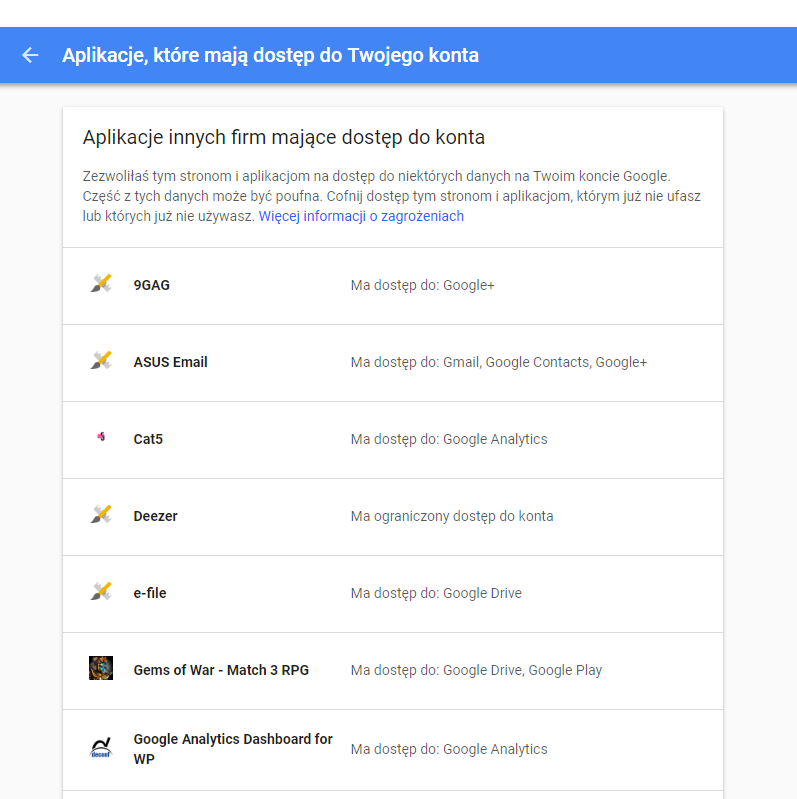

Aplikacje, z dostępem do Twojego konta

Listę aplikacji znajdziecie tutaj. Po kliknięciu linka Konto Google, już na pierwszej karcie będziecie mieć zakładkę dotyczącą Waszego bezpieczeństwa.

Google to mnóstwo powiązanych aplikacji. To poczta, kontakty, kalendarz, Google+, Google Analytics, Google Drive, Google Play, Youtube, Hangouts…

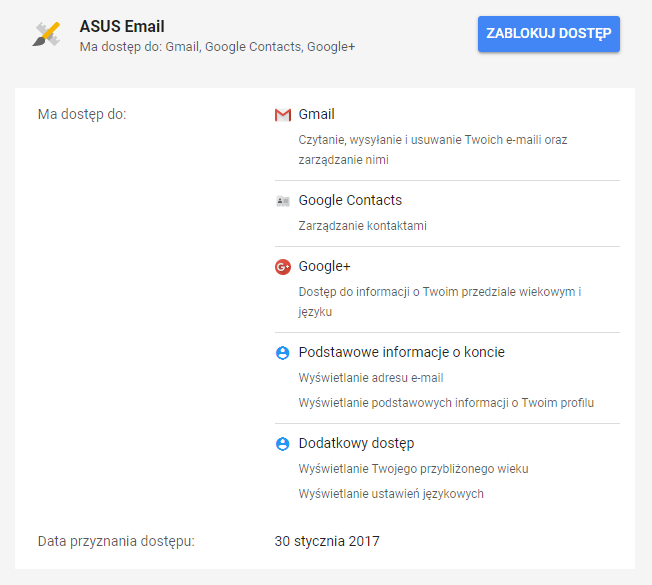

Po kliknięciu danego elementu na liście, będziecie mogli przejrzeć szczegółowo, do czego dostęp ma aplikacja oraz go ewentualnie zablokować.

Raz na jakiś czas naprawdę warto przejrzeć wszystkie strony i gry. Może znajdziecie tam coś, czego nie powinno tam być — nawet pojedyncza dziwna aplikacja, to dziura w Waszym bezpieczeństwie.

Czy wiecie, że…?

Możliwość autoryzowania zewnętrznych aplikacji znajdziecie jeszcze w innych narzędziach, z których korzystacie, będzie wśród nich na przykład Instagram.

Nic się nie stanie, jeśli zablokujecie aplikację, bo nie skojarzyliście nazwy, a jednak z niej korzystacie. Jeśli nie usunęliście konta w serwisie, a jedynie jego połączenie z jedną z Waszych głównych usług, wtedy nie stracicie żadnych danych. To ważne. Czasem więc lepiej kliknąć za dużo niż za mało.

Logowanie przez usługi-gigantów będzie często bezpieczniejsze, niż zostawianie swojego hasła małej firmie, której zabezpieczeń nie jesteście pewni. Szczególnie, jeśli używacie zestawu tych samych haseł w całym internecie.

Aktualnie, nawet żeby zrobić prostą aplikację z logowaniem przez Facebooka, trzeba podać dane swojej firmy, cel takiej aplikacji i nagranie z tym, jak wygląda jej użytkowanie. Przez taką utrudnioną weryfikację wysyp oszustw na Facebooku mocno spadł i trudno znaleźć już chociażby quizy.

Bezpieczeństwo w sieci zależy głównie od nas. Twórcy aplikacji i dostawcy usług nam w tym pomagają, ale to my musimy mieć chęć weryfikacji tego, na co wyrażamy zgodę. Bo o ile udostępnienie komuś swojej listy znajomych nie brzmi strasznie, o tyle fakt, że ktoś może w naszym imieniu wysyłać wiadomości do innych, jest przerażający. Zdarzyły się już sytuacje, gdy komuś po autoryzacji szemranej aplikacji zmieniło się na Twitterze zdjęcie i opis na nawiązujące do konkretnych stron porno. I to nie zawsze uaktywnia się od razu, czasem czeka miesiąc czy pół roku, byśmy w pierwszej chwili nie zrozumieli, co się stało.

Dla dobra siebie i Waszych znajomych, przeglądajcie listy autoryzacji raz na kwartał, róbcie porządki. Nie wahajcie się dwa razy, reautoryzować można w każdej chwili.

W serii o bezpieczeństwie możecie jeszcze przeczytać o hasłach i dwuetapowej weryfikacji oraz o tym, że PIN w telefonie to nie brak zaufania do partnera.

Dobrze, że powstał taki artykuł, w końcu ktoś to normalnie wyjaśnił w lekki sposób. Bardzo podoba mi się podejście.

Dzięki! Starałam się, bo problem dotyczy sporej części ludzi, więc dobrze by było, żeby to trafiło do wszystkich i nie było zbyt trudne do zrozumienia.

Taki też jest tekst, gratuluję.

Bardzo dużo przydatnej i podanej w przystępny dla każdego nawet laika sposób. Dzięki za ten wpis, bo przypomniałaś mi, że warto w te miejsca zajrzeć i zrobić wreszcie konkretny porządek. Sam chyba nie zabrałbym się do tego, ale z Twoim podnikiem krok po kroku wszystko ogarnę. Super piszesz! 😉

Na wszelki wypadek sprawdziłam wszystkie moje konta i tylko na Instagramie miałam 2 appki z których już nie korzystam.

Bardzo fajny i potrzebny artykuł, szanuję za linki 🙂