To kolejny piątek, gdy rozmawiamy o bezpieczeństwie waszych danych. Dotychczas poruszane były tematy aplikacji i haseł, czyli prewencji „zdalnej”. Teraz czas przejść do bardziej praktycznej strony, do momentu, gdy ktoś z waszym urządzeniem będzie miał kontakt fizyczny.

Rozmawiamy o skrajnym przypadku, o tym najgorszym, gdy ktoś niepowołany położył ręce na naszym sprzęcie. Większość z nas nie dopuszcza przecież do siebie w ogóle myśli, że możemy stać się ofiarą kradzieży. Niemądrym jest jednak pozostawiać wszystko naszemu szczęściu.

Ile danych masz w telefonie?

Usiądź spokojnie i zastanów się, ile danych dostanie ktoś, kto weźmie do ręki twój telefon. Nie masz PIN-u czy odblokowywania odciskiem palca, więc wszystko, czego złodziej potrzebuje do szczęścia, to przesunąć palcem po ekranie. Zobaczy twoje SMS-y, wszystkie kontakty, wykonane połączenia. Chwilę później ma dostęp do całej skrzynki mailowej, aplikacji z notatkami, gdzie możesz trzymać ważne informacje i jeszcze ważniejszy zestaw kodów do czegokolwiek. Ma dostęp do twoich zdjęć, konta na Facebooku, Twitterze i każdej innej społecznościówki, która jest zainstalowana na twoim telefonie.

W większości tych aplikacji nie można zmienić hasła, ale co to za problem kliknąć wtedy link „zapomniałem hasła”. Kod czy odnośnik przyjdzie przecież na adres mailowy, do którego dostęp jest na danym urządzeniu – banał. Wszystkie pytania „czy to Ty?” też można od razu kliknąć.

Aktualnie kradzież telefonu to więcej, niż tylko utrata fizycznego urządzenia za kilkaset złotych. To w pewnym sensie utrata tożsamości i przynajmniej częściowej kontroli nad większą częścią swojego życia.

Kilka podstawowych zasad

Zarówno Google, jak i Apple mają usługi powiązane z odnajdywaniem urządzenia. Z tego „głupiego” powodu warto mieć włączoną łączność Wi-Fi czy GPS. Dzięki temu dostawca oprogramowania będzie mógł pokazać wam ostatnią lokalizację, gdzie sprzęt był włączony.

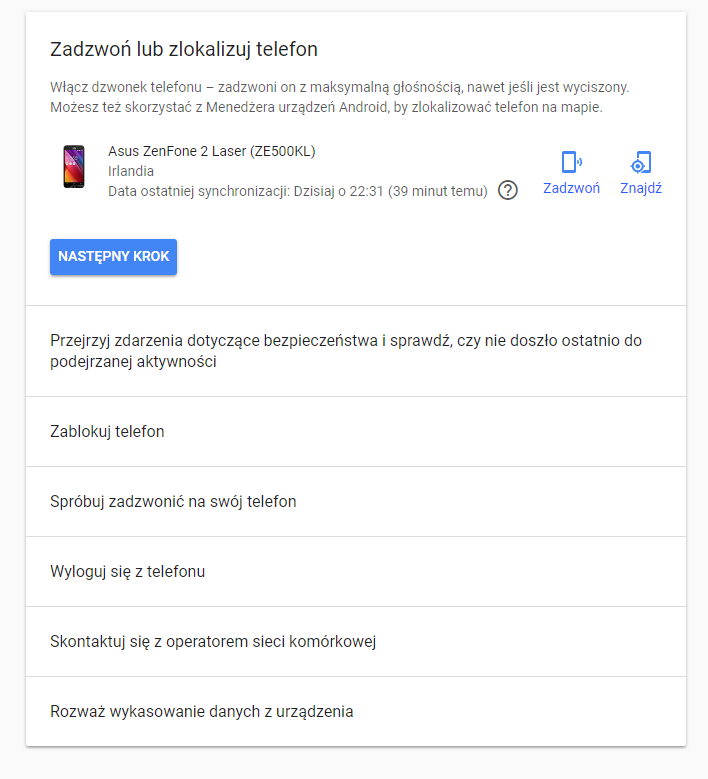

Podobnie będzie z opcją zdalnego zablokowania dostępu. W przypadku kradzieży wystarczy kliknąć przycisk w przeglądarce, by zablokować urządzenie i przy okazji wyczyścić wszystkie znajdujące się na nim dane. Rozwiązanie totalne, ale lepsze to, niż pozwolenie komuś na przegrzebywanie się przez nasze maile i życie prywatne.

Jak zabezpieczyć urządzenie?

PIN do telefonu znamy chyba wszyscy. W czasach, gdy karta SIM była miejscem przechowywania istotnych informacji, to właśnie ją chroniliśmy kilkucyfrowym kodem. Wtedy było to zabezpieczenie przed nabiciem trzycyfrowego rachunku na telefonie z abonamentową umową. Aktualnie, w świecie darmowych rozmów, blokad numerów premium i internetu w ogromnych pakietach, karta SIM jest ostatnim, co przychodzi nam do głowy w kwestii „istotnych rzeczy, znajdujących się w telefonie”.

Wraz z pojawianiem się smartfonów i kart pamięci w telefonach, PIN zaczął obejmować całe urządzenie, a nie tylko kartę, którą przy kradzieży można było momentalnie wyrzucić. Pamiętacie jeszcze te czasy, kiedy nie dało się włączyć telefonu bez kart w środku?

PIN jest jedną z prostszych metod zabezpieczenia i znajdziecie ją w każdym telefonie czy tablecie. Ba, nawet komputery z Windowsem 10 ostatnio każą ustawić PIN, którym będziecie odblokowywać swoje konto.

Dlaczego właśnie PIN?

Kombinacja cyfr, najczęściej czterech, chroni nasze konta od zawsze. Czasem, jeśli nie jesteśmy zbyt kreatywnymi ludźmi, będzie to rok urodzenia nasz, naszych dzieci czy partnera, innym razem data. Czasem również 1111 czy 0000 czy inna, wybrana przez was liczba powtórzona cztery razy. Każdy z tych wariantów brzmi banalnie, ale nawet przetestowanie tych oczywistych po którymś razie zablokuje urządzenie. Może na godzinę, może na dwie, a może poprosi Was o hasło czy odpowiedź na pytanie kontrolne. Nie pozwoli jednak na wpisanie kilkudziesięciu kombinacji pod rząd, by trafić na tę właściwą ze zbioru dziesięciu tysięcy możliwych przy PIN-ie składającym się z czterech cyfr. Karty SIM potrzebowały wtedy kodu PUK, który mieliście na fizycznej plastikowej karcie i w panelu administracyjnym firmy telefonicznej, a PIN do karty bankowej po zablokowaniu wymaga dłuższego połączenia telefonicznego z infolinią.

PIN do komputera? Sprawdziłam. Po kilkudziesięciu próbach wymaga podania hasła do konta Microsoft, wcześniej jeszcze prosząc o przepisanie konkretnego kodu wyświetlonego na ekranie, które ma udowodnić, że przed ekranem siedzi człowiek, a nie program do łamania takich PIN-ów. Brawo Microsoft.

Dobry PIN to po prostu cztery przypadkowe cyfry. W przeciwieństwie do trudnego hasła cztery cyfry będziecie w stanie bez problemu zapamiętać.

Co jeśli nie PIN?

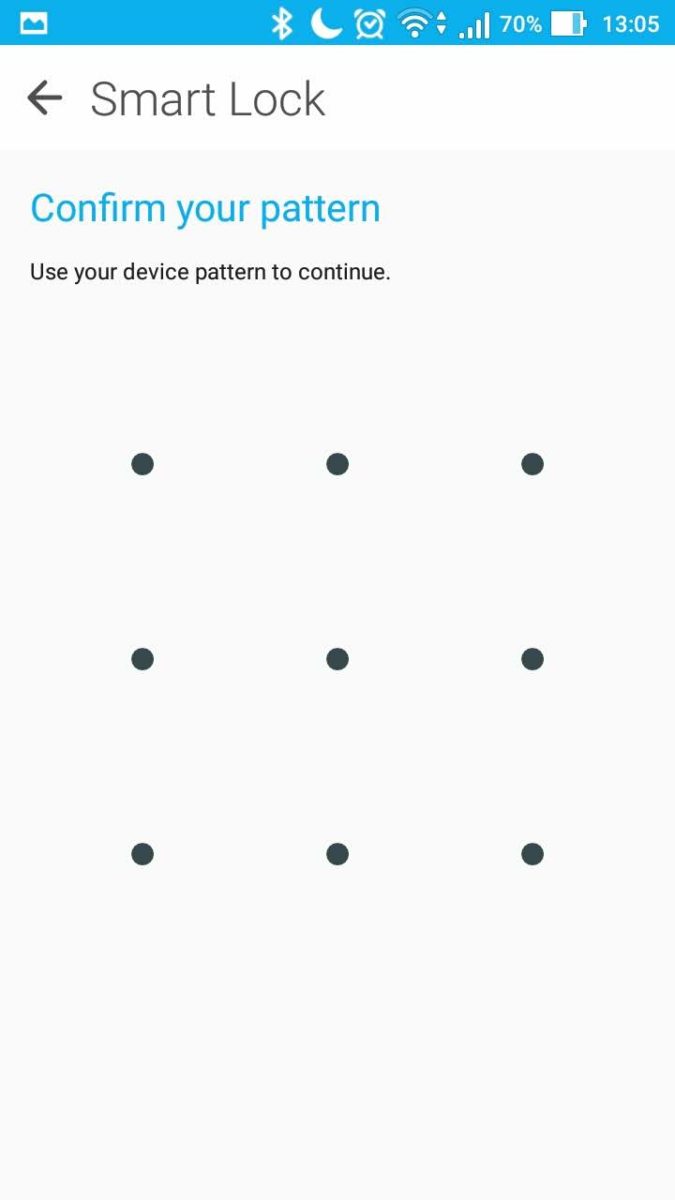

Oprócz PIN-u, starsze modele telefonów można zabezpieczyć kształtem rysowanym na ekranie, gdzie łączymy kropki na siatce 3 x 3. Linie można robić po skosie i je krzyżować, a długość kształtu jest totalnie dowolna. Super rozwiązanie, chociaż trzeba pamiętać, by chociaż raz na jakiś czas przecierać ekran — ślady palców bardzo widać, z wyraźnym zaznaczeniem początku i końca ścieżki.

Czytnik linii papilarnych znajdziemy już w większości topowych modeli telefonów i niektórych laptopach, jak seria Thinkpad z Lenovo czy Macbooki z Touchbarem. Przyłożenie palca w konkretnym miejscu skutkować będzie odblokowaniem urządzenia. Zazwyczaj ustawia się również alternatywną metodę, jak PIN, by jednak ktoś inny również mógł skorzystać z waszego urządzenia — partner, współlokator czy dziecko.

Jest też Yubikey, wspomniany już w poprzednim tygodniu, o którym więcej opowie wam niedługo nasza Aga. W skrócie jednak, to specjalny „kluczyk”, który odblokowuje urządzenie. Może się łączyć przez NFC lub korzystać z gniazda USB w dowolnej „wersji” (USB, USB-C). Ma on wiele funkcji, w tym właśnie odblokowywanie urządzenia. Taki „kluczyk” możecie przypiąć do breloczka i nosić z kluczami od domu — sporo ludzi nie domyśli się nawet, do czego on służy.

Skaner twarzy/siatkówki znamy z nowych iPhone’ów, wcześniejszych modeli Samsunga (które oszukać mogło zdjęcie) i Windows Hello, które używa własnie skanera siatkówki, a nie całej twarzy. Wystarczy, że pojawicie się przed kamerą urządzenia, a odblokuje się ono dla was.

Każda z tych metod zabezpieczy wasze urządzenie, czy to laptop, czy komórkę, przed dostępem niepowołanych osób.

Czy wiesz że?

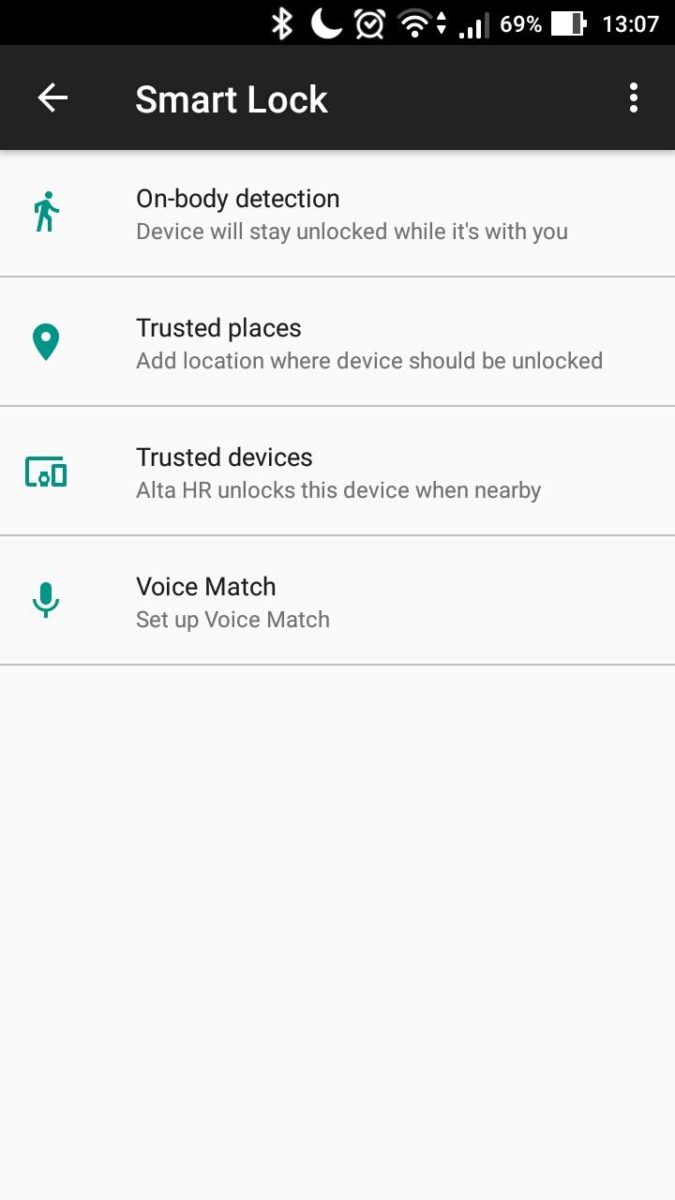

Do odblokowania urządzenia może służyć inny sprzęt z nim powiązany. Na przykład opaska czy smartzegarek, które nosicie na nadgarstku, mogą odblokowywać telefon znajdujący się tuż obok, w waszej ręce.

PIN jest najbezpieczniejszą metodą zabezpieczeń według wielu źródeł. Jest jednocześnie prosty do zapamiętania i trudny do złamania. [1]

Odblokowywanie twarzą jest wciąż rozwijane i większość problemów rozwiązywana jest w częstych aktualizacjach oprogramowania. Trzeba mieć jednak w głowie, że na ten moment jest tam wciąż trochę nieprawidłowości. [2]

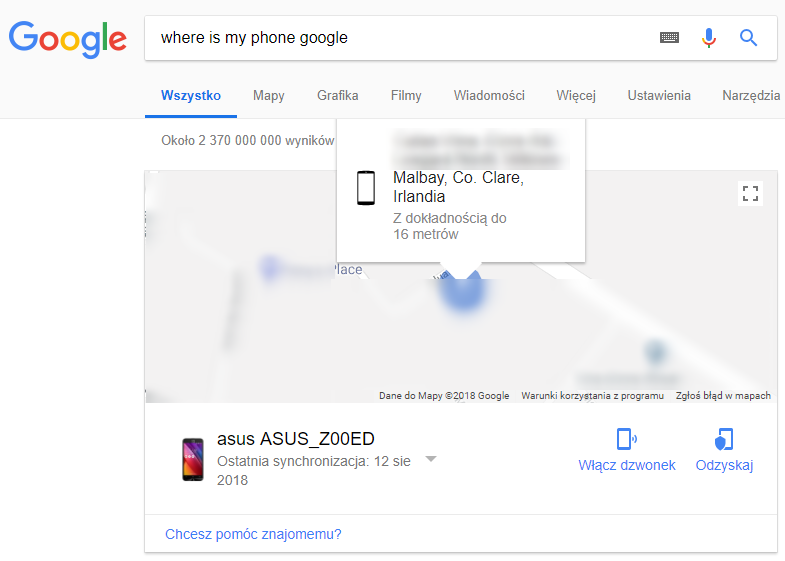

Możesz wpisać w Google zapytanie „Where is my phone”, a w odpowiedzi dostaniesz mapę z ostatnią znaną lokalizacją Twojego głównego sprzętu. Dokładność jest niesamowita.

Szyfrowanie danych

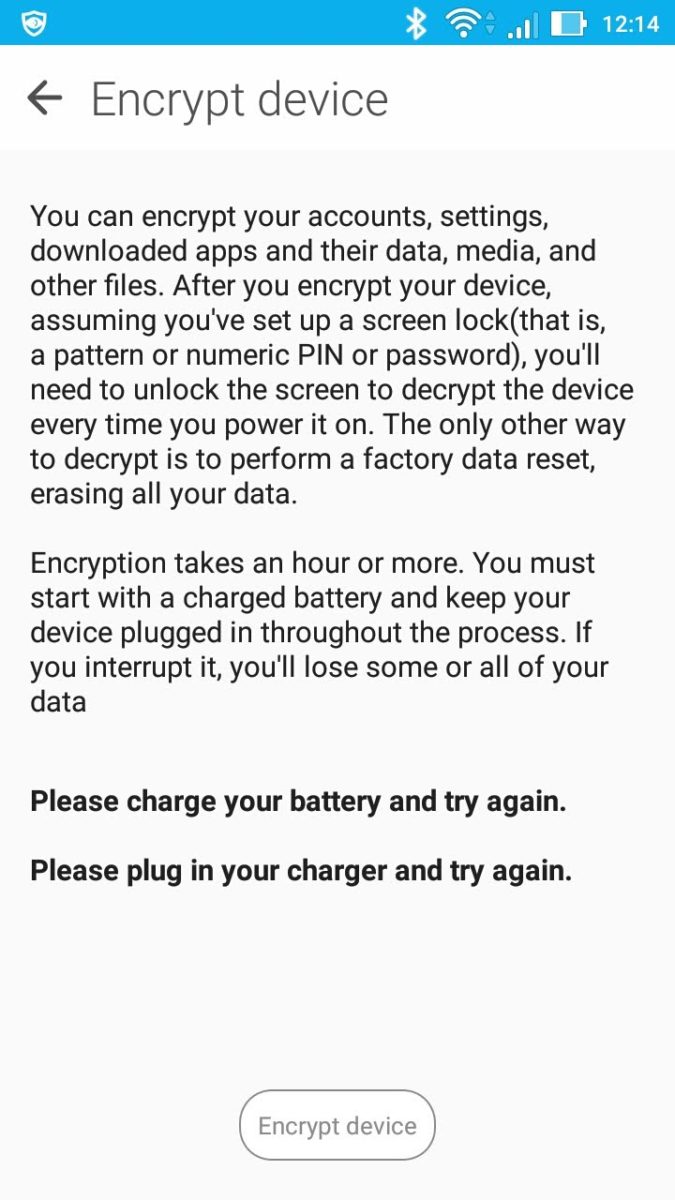

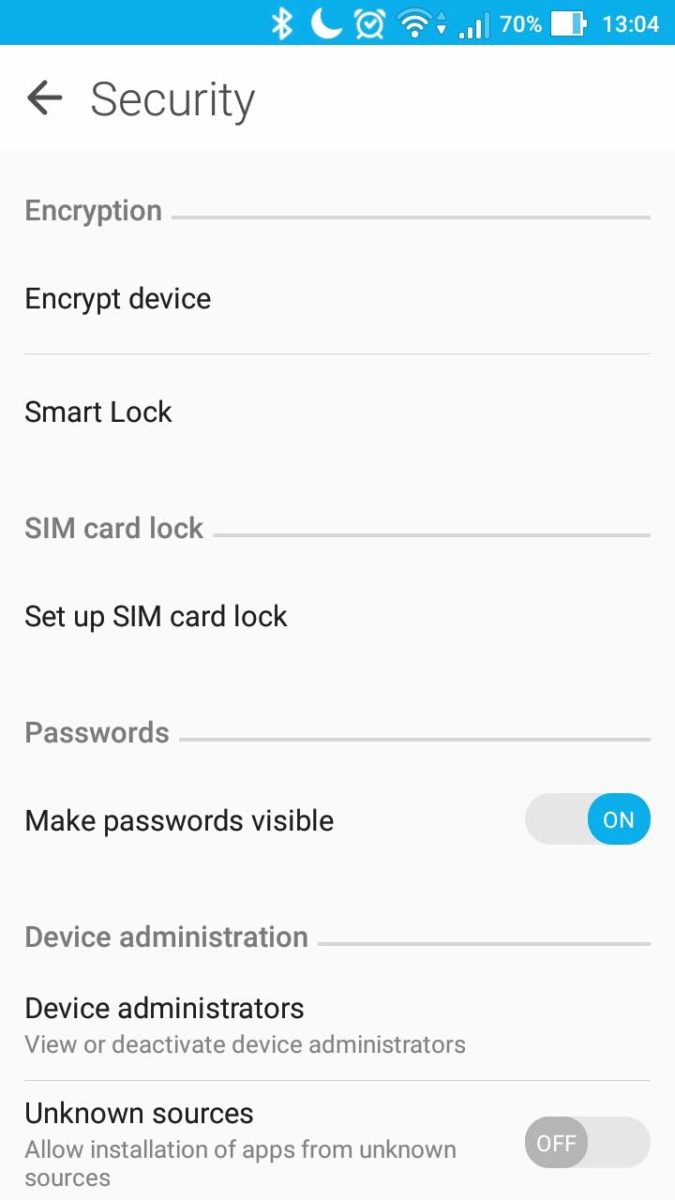

Oprócz fizycznego zabezpieczenia urządzenia, możemy jeszcze zaszyfrować znajdujące się tam dane, tak, żeby nie można ich było odczytać metodami bardziej „fizycznymi”. Przełożenie dysku z laptopa do innego urządzenia, czy podłączenie telefonu kablem do komputera nadal nie pozwolą na dostęp do plików.

Zaszyfrować dane możemy na każdym z urządzeń. Czasem będzie to wbudowane w system i dostępne po prostu w opcjach, czasem będzie wymagać dodatkowego oprogramowania. MacOS i większość telefonów będzie mieć to od razu po wyjęciu z pudełka. Wbudowane narzędzia do szyfrowania w Windowsie 10 będą działać dopiero w wersji Pro, a Linux, w zależności od dystrybucji, może pytać przy instalacji, czy chcemy szyfrować dane.

Zaszyfrować możecie cały dysk, choć nie zawsze jest to najmądrzejsze rozwiązanie. [3] Jeśli przechowujecie na dysku wrażliwe dane, możecie zaszyfrować po prostu jakąś jego część, folder czy konkretną partycję.

Metod i narzędzi jest mnóstwo i za dużo wam nie poopowiadam, bo po prostu nie korzystam. Telefon zablokowany mam wzorkiem, a jedno kliknięcie na stronie internetowej Google, zablokuje go całego, wymazując moje dane (które w całości przechowywane są i tak w chmurze Google). Komputer jest ciężką skrzynką, przykutą do biurka, której nikt mi nie ukradnie z torebki czy plecaka w komunikacji miejskiej.

Czy wiesz że?

Szyfrowane dane znajdziemy wszędzie — tak właśnie są przechowywane hasła w przeglądarce, wysyłane maile czy wasze dane logowania wysyłane do serwera, gdy chcecie dostać się do swojego konta Facebookowego.

Certyfikaty szyfrujące dane przesyłane przez przeglądarki na stronach WWW są aktualnie dostępne dla wszystkich kompletnie bezpłatnie. Stoi za tym usługa Let’s Encrypt. To dzięki nim nawet najmniejsza strona WWW może zaczynać się od https://, a dane (np. adres e-mail wpisany w formularzu kontaktowym), które tam wpisujecie, będą zabezpieczone przed najprostszymi atakami hakerskimi.

Zaszyfrowany telefon po podłączeniu do komputera nie pokaże się jako aktywna partycja – dopiero po wpisaniu PIN-u czy odblokowaniu telefonu w wasz ulubiony sposób, dostęp do plików będzie możliwy.

PIN w telefonie czy czytnik linii papilarnych w pierwszych chwilach kojarzą się z niewiernym partnerem. W części przypadków może faktycznie coś w tym będzie, jednak podstawy takiego zachowania często będą leżeć po prostu w chęci zabezpieczenia swoich danych. Nie przed drugą połówką, ale przed wścibskimi współpracownikami czy potencjalnym złodziejem. Telefon czy laptop to sprzęty, na których przechowujemy sporą ilość wrażliwych danych, warto więc mieć na względzie bezpieczeństwo też tego, co znajduje się w ich wnętrzu.

W serii o bezpieczeństwie możecie jeszcze przeczytać o hasłach i dwuetapowej weryfikacji oraz o aplikacjach, którym pozwalamy na zbyt wiele.